A partir deste artigo, você aprenderá: o que é um sistema de controle de acesso (ACS), em quais elementos um sistema de controle de acesso consiste, o que é um leitor, o que é um controlador e quais tipos de controladores existem, quais tipos de identificadores existem, o que são identificadores biométricos, como escolher o equipamento para um sistema de controle de acesso e muito mais sobre sistemas de controle de acesso.

Esses sistemas foram originalmente desenvolvidos e criados para as necessidades das instalações militares. Eles, como em muitas organizações hoje, eram complementados por guardas armados em um grau ou outro – caras durões com um pronunciado senso de dever em seus olhos. Sim, serviços especiais de diferentes níveis têm algo a esconder, mas hoje qualquer organização ou indivíduo tem a oportunidade de equipar suas instalações com um sistema de controle de acesso, caso contrário – sistema de controle de acesso.

Por que você precisa de controle de controle de acesso

Resolvendo problemas com a busca de fornecedores de equipamentos e empreiteiros de instalação, brainstorming de conceitos e termos anteriormente desconhecidos – um leitor, um leitor biométrico, pontos de acesso e controladores, finalmente, o custo de aquisição e pagamento do trabalho dos instaladores – serão todos esses problemas resultantes? O que há de errado com a velha forma de controle – por meio de vigias, oficiais de segurança no posto de controle e meninas na recepção? A resposta é idêntica à do enigma popular da Esfinge – o homem, ou melhor, o fator humano. Uma pessoa pode cometer erros, isso é típico dela, mas as automáticas de segurança simplesmente não podem cometer erros – atuam exclusivamente dentro da estrutura de um determinado programa.

O que é ACS

Trata-se de um sistema que inclui ferramentas de software e hardware e medidas organizacionais destinadas a monitorizar e controlar o acesso às instalações individuais, monitorizando a deslocação dos colaboradores e o tempo de presença no território da instalação protegida..

A abreviatura ACS pode ocultar uma fechadura de porta inteligente (eletromagnética ou eletromecânica), uma trava eletromecânica, uma barreira, uma catraca, etc. – ou seja, algum tipo de dispositivo executivo que restringe o acesso a uma sala, edifício ou território. A utilização do ACS permitirá monitorar constantemente a situação na área protegida, garantir a segurança dos colaboradores e visitantes, valores materiais e intelectuais. Em geral, todos os sistemas de controle de acesso modernos operam no mesmo princípio, a diferença entre eles está na confiabilidade, qualidade e conveniência do uso diário.

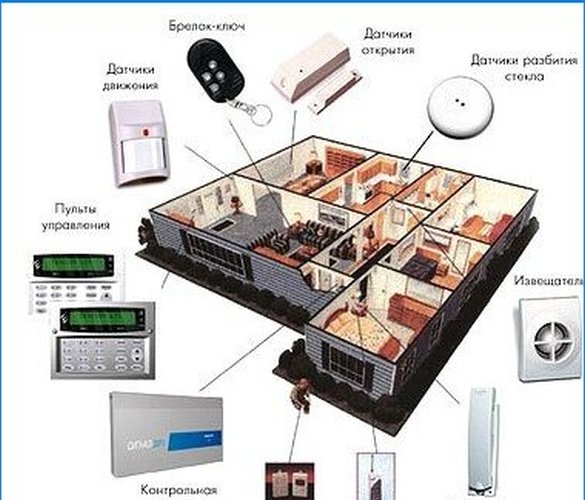

O sistema de controle de acesso inclui:

- ID do usuário – é um cartão magnético, um cartão de proximidade (proximidade), um chaveiro (memória de toque), um chaveiro remoto, a íris do olho, uma impressão de um dos dedos ou a mão inteira de uma vez, bem como muitos outros sinais físicos. O sistema atribui a cada identificador um código binário único, que está associado a informações sobre os direitos de acesso de seu proprietário.

- Leitor – lê a partir do identificador do usuário, enviando as informações recebidas para o controlador ACS (ACS).

- Um ponto de entrada é uma certa barreira (porta, portão, barreira) equipada com um atuador e um leitor. Se o controle de acesso total for realizado em um determinado ponto de acesso, este será equipado com dois leitores, um deles na entrada e outro na saída. Se apenas o controle de acesso à entrada for necessário, o leitor não está instalado na saída – a saída é gratuita ou através do botão RTE.

- O botão RTE (Solicitação de saída), caso contrário, o botão de saída, destina-se à mudança de curto prazo do atuador para a posição “aberta”, enquanto o controlador do sistema de controle de acesso apenas lembra o próprio fato de sair pelo ponto de acesso, os dados pessoais não são conhecidos.

- O controlador do sistema de controle de acesso é o principal dispositivo ACS inteligente, sua tarefa é analisar as informações dos leitores e tomar as decisões adequadas com sua transferência para dispositivos executivos.

Que tipos de identificadores existem

Cartões de proximidade (sem contato, frequência de rádio) – contêm em seu design uma antena e um chip contendo um número de identificação único. Seu princípio de funcionamento é o seguinte: assim que o cartão estiver na área do campo eletromagnético gerado pelo leitor, seu chip recebe a energia necessária e envia seu número de identificação ao leitor por meio de um pulso eletromagnético especial. Esses cartões não requerem tocar o leitor em nenhum local específico, basta colocá-lo na zona de influência do leitor.

Cartões magnéticos – eles têm uma faixa magnética escura visualmente visível. Para interação de tais cartões com o leitor, é necessário passá-los por uma ranhura especial do leitor.

Cartões Wiegand – batizados em homenagem ao cientista pesquisador John Wiegand, que descobriu em 1975 uma liga magnética especial, cujo fio é usado no dispositivo desses cartões. As informações deles são obtidas movendo a cabeça de leitura ao longo do cartão.

Cartões de código de barras – um retângulo de plástico com um código de barras aplicado. Para maior sigilo, a área do código de barras é recoberta por um material especial, por onde apenas os raios infravermelhos podem penetrar, ou seja, o código de barras é invisível no espectro normal.

Chaveiro (memória de toque) – parece uma placa de metal e geralmente é projetado como um chaveiro. Contém um chip ROM em seu design – ao tocar no leitor, um código de identificação é enviado ao controlador.

Deve-se notar que um cartão de identificação pode servir como chave de acesso a vários pontos de passagem ao mesmo tempo, dependendo da autoridade que lhe foi atribuída. Para visitantes e funcionários temporários, você pode emitir cartões de acesso de curto prazo ou uma única vez.

Identificadores biométricos – o que é

Se tudo estiver, em geral, claro com os identificadores de controle de acesso, que são cartões de plástico ou um chaveiro de tablet de metal, então os identificadores biométricos são muito interessantes. Por isso, esse método de identificação está presente em qualquer filme de espionagem ou ficção científica da indústria cinematográfica mundial. A identificação é feita pelo formato e tamanho das mãos do usuário, suas impressões digitais, matriz de voz e retina. Esses sistemas de gerenciamento de controle de acesso são usados há mais de 30 anos – os primeiros sistemas tinham um custo significativo, portanto, eram usados exclusivamente em instalações com o mais alto nível de segurança. Hoje, o custo dos sistemas de acesso com base em dados biométricos, em comparação com seus equivalentes anteriores, diminuiu significativamente – isso se deve ao aprimoramento do reconhecimento de imagem baseado em microprocessador.

O controle de acesso baseado em indicadores biométricos exclui completamente a possibilidade de falsificação ou perda de identificadores, pois o usuário do sistema passa a ser ele. Além disso, tal sistema permite reduzir um número de operações administrativas, eliminando a necessidade de produção, registro, emissão e retirada reversa de um identificador..

A desvantagem da identificação biométrica é a necessidade de algum tempo para analisar o objeto de identificação, comparar seus parâmetros com a referência no banco de dados do controlador, por isso, tais sistemas são melhor instalados em pontos de acesso onde não haja necessidade de passagem de massa.

Tipos de controladores ACS

Controlador autônomo – normalmente projetado para um ponto de acesso. Frequentemente embutido em um leitor, trava eletromecânica, etc. O número máximo de usuários (ou seja, identificadores) que um controlador autônomo pode atender é limitado a quinhentos.

Controlador de rede – controlado por um computador pessoal por meio de software especializado na rede. O controlador de rede fornece à administração da instalação amplas oportunidades para seu uso, incluindo (além de proibir / permitir o acesso):

- relatar a presença / ausência de colaboradores no local de trabalho a qualquer momento;

- a possibilidade de obter informações constantes sobre os movimentos dos funcionários;

- contabilização automática das horas de trabalho, ou seja, manutenção automática da folha de ponto;

- a capacidade de definir o acesso em um determinado momento para determinados funcionários, ou seja, onde podem e onde não podem ir em determinados períodos de tempo;

- manutenção de arquivo eletrônico dos funcionários, com o registro das informações necessárias e fotografias dos funcionários;

- muitas funções adicionais. Os instaladores são capazes de configurar o funcionamento do controlador de rede para controlar o acesso de acordo com os caprichos mais exóticos dos clientes ACS.

Controlador combinado – capaz de realizar as funções de uma rede e de um controlador autônomo, o último é especialmente conveniente na ausência de comunicação com o PC de controle. A troca de modos de rede para autônomo ocorre automaticamente na ausência de comunicação com o PC de controle.

Os pontos de passagem não estão apenas dentro do prédio de escritórios

Além do posto de controle, portas entre andares e escritórios, armazéns, arquivos e outras áreas restritas, existem também acessos e áreas de estacionamento para automóveis, que também podem ser equipadas com controlo automático de acesso.

O cerco do território administrativo com cercas altas, portões de metal de três metros de altura, é claro, não sairá de moda tão cedo. No entanto, do ponto de vista estético, as cercas deste tipo estão perdendo – é preciso admitir que uma cerca sólida não evoca os sentimentos mais róseos, assim como grades nas janelas.

Enquanto isso, não apenas guardas robustos com equipamento completo e um salário decente podem controlar a entrada livre no território. Os meios técnicos especializados de bloqueio, introduzidos no sistema geral de controle e gestão de acessos, são perfeitos. Os dispositivos de bloqueio automático são divididos em: barreiras anti-ram, pontas retráteis, correntes automáticas, etc..

Apenas veículos pesados de esteira do tipo exército serão capazes de penetrar por esses tipos de cercas – qualquer outro veículo será parado de forma confiável. Esses bloqueadores de passagem e estacionamento são utilizados quando é necessário bloquear a passagem de veículos sem bloquear a passagem de pedestres. Na posição “aberta”, tais bloqueadores de estradas ficam completamente escondidos no subsolo, não criam obstáculos para a limpeza do território, são controlados por controle remoto.

A abordagem correta para escolher um esquema de construção ACS

Qualquer sistema de controle tem suas próprias limitações – no número de identificadores de usuário e no número de pontos de acesso controlados. No futuro, com a expansão da organização, por exemplo, com a fusão com outra empresa, um aumento do número de instalações para as quais o acesso é necessário ser limitado, os ACS adquiridos há vários anos podem tornar-se desnecessários. Ao mesmo tempo, a escolha de um sistema de controle muitas vezes maior que o número atual de funcionários também resultará em despesas injustificadas..

A saída ideal dessa situação é escolher um ACS de pequenos recursos gratuitos, mas permitindo um “upgrade” (adicionando novos módulos que ampliam a base de identificadores). Os sistemas de controle de acesso modernos são suficientemente flexíveis e expansíveis, em primeiro lugar, isso se aplica a sistemas modulares.

É necessário saber com o fornecedor: a necessidade de equipamentos adicionais (por exemplo, em fontes de alimentação ininterrupta), quais elementos ACS devem ser substituídos na expansão do banco de dados, quanto tempo levará o “upgrade” e que assistência o fornecedor prestará no futuro.

Observação: o sistema de controle oferecido pelo fornecedor tem a capacidade de integrar sistemas de segurança e alarme de incêndio e vigilância por vídeo? Essa oportunidade está disponível hoje com um ACS construído em uma plataforma aberta, a integração de outros sistemas de segurança nele é realizada no nível do software.

Um sistema de controle de acesso ajudará a resolver muitos problemas, mas somente se for corretamente selecionado e instalado, e sua configuração for construída de acordo com as tarefas de um determinado objeto.

Sistema de controle e gerenciamento de acesso – disponível sobre o acesso

O sistema de controle e gerenciamento de acesso é uma ferramenta essencial para gerenciar as atividades de usuários, garantindo a segurança e a privacidade dos dados. Ele conta com recursos que permitem o controle de permissões limitando e até mesmo restringindo o acesso, assim como monitorar o uso e acesso de informações por dispositivos para organizações ou usuários inviduais. Além disso, ele apresenta uma interface intuitiva para facilitar o manuseio e uma implementação rápida e direta.

Sistemas de engenharia

Conteúdo material

O sistema de controle e gerenciamento de acesso está disponível apenas para quem? É possível utilizá-lo em diferentes tipos de ambientes ou é restrito a algum setor específico? Quais são as vantagens desse sistema em relação a outros métodos de controle de acesso? Além disso, como funciona o processo de instalação e configuração desse sistema? Existe algum suporte técnico disponível para auxiliar no caso de dúvidas ou dificuldades durante a sua utilização?